欧阳逍遥 发表于 2021-11-13 10:36

还是那句话,我的规则比较严格,可能存在很大概率误封正常用户的情况。

所以不建议放到https中,仅建议放到 ...

欧阳逍遥 发表于 2021-11-13 10:36

还是那句话,我的规则比较严格,可能存在很大概率误封正常用户的情况。

所以不建议放到https中,仅建议放到 ...

cobra1 发表于 2021-11-13 11:33

版主这样不会影响收录吗?

妖言惑众 发表于 2021-11-13 11:38

半个月前我也这么想的,主要是ssh和mail

欧阳逍遥 发表于 2021-11-13 10:36

还是那句话,我的规则比较严格,可能存在很大概率误封正常用户的情况。

所以不建议放到https中,仅建议放到 ...

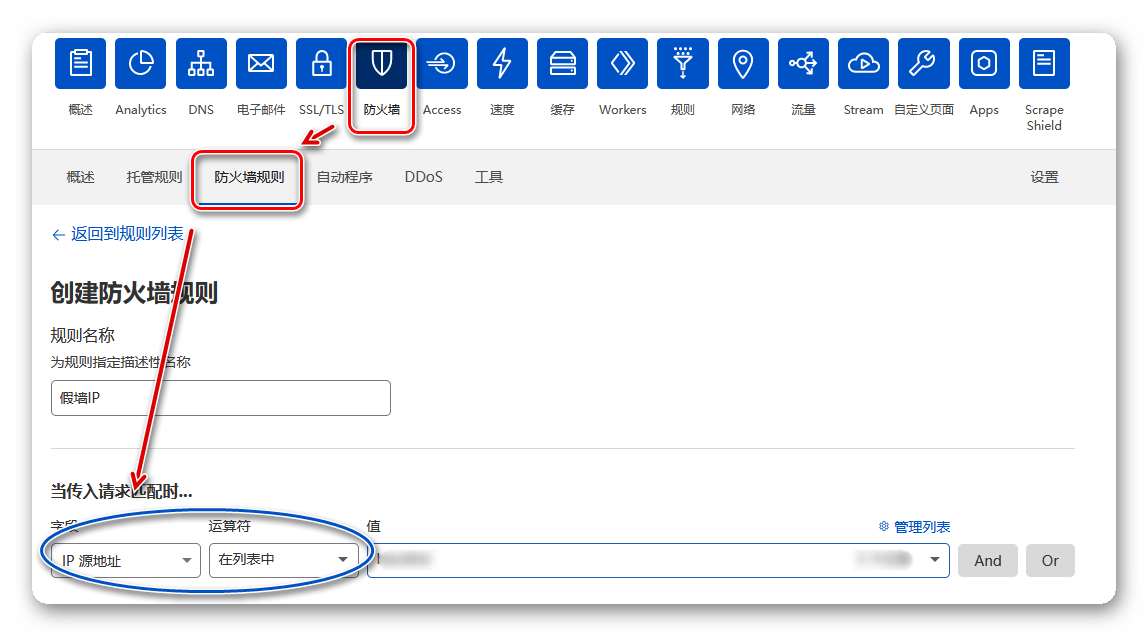

Cloudflare防火墙规则,用5秒盾就不容易误封正常用户,导入IP以及防火墙规则设置见下面教程

Cloudflare防火墙规则,用5秒盾就不容易误封正常用户,导入IP以及防火墙规则设置见下面教程

根据版主的IP已转换为Cloudflare列表支持的格式

根据版主的IP已转换为Cloudflare列表支持的格式欧阳逍遥 发表于 2021-11-13 10:36

还是那句话,我的规则比较严格,可能存在很大概率误封正常用户的情况。

所以不建议放到https中,仅建议放到 ...

Reverie 发表于 2021-11-13 12:03

Cloudflare防火墙规则,用5秒盾就不容易误封正常用户,导入IP以及防火墙规则设置见下面教程

mjjok 发表于 2021-11-13 12:06

欧阳老头,搜索引擎的蜘蛛都过滤是什么意思

是屏蔽还是只允许

mjjok 发表于 2021-11-13 12:08

这个可以有。

不过更详细一些就更好。

以及很详细了,要是白到完全看不懂,假墙也不会来找你

以及很详细了,要是白到完全看不懂,假墙也不会来找你

英语实在不好 发表于 2021-11-13 18:42

这类UA的是不是也是攻击者?Linux; Android 5.0; SM-G900P Build/LRX21T

| 欢迎光临 全球主机交流论坛 (https://sunk.eu.org/) | Powered by Discuz! X3.4 |